Tấn công phổ biến nhất của hacker hiện nay hướng tới các website, cơ sở dữ liệu nhằm lợi dụng các loại lỗ hổng bảo mật để cài phần mềm gián điệp, điều khiển từ xa, xâm nhập, nhằm phá hoại, lấy cắp thông tin với mục đích chính trị và kinh tế, làm ảnh hưởng tới các tổ chức doanh nghiệp.

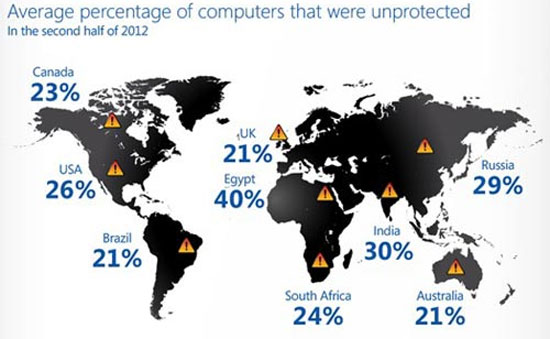

Hiện nay, các vụ tấn công hệ thống mạng công nghệ thông tin (CNTT) của các cơ quan nhà nước, doanh nghiệp, tổ chức tín dụng... nhằm mục đích chính trị, kinh tế đang ngày càng gia tăng. Những trang web bị tấn công thường thuê host dùng chung, chạy trên hệ thống cũ, không được cập nhật những bản vá cần thiết, có nhiều lỗi thông thường, dễ bị tấn công bằng các phương pháp và công cụ phổ biến, như nmap để rà, thu footprint thông tin của hệ điều hành và dịch vụ.... Các tấn công phổ biến nhất hiện nay là tấn công website, cơ sở dữ liệu, lợi dụng các loại lỗ hổng bảo mật web, lỗ hổng bảo mật của Microsoft, Adobe..., để cài phần mềm gián điệp, điều khiển từ xa, xâm nhập, nhằm phá hoại, trộm cắp thông tin với mục đích chính trị và kinh tế. Một số tổ chức, doanh nghiệp tuy có triển khai các giải pháp an toàn và bảo mật, song lại thiếu sự đồng bộ giữa hạ tầng, giải pháp phần mềm và giải pháp quản trị. Sự thay đổi liên tục của nhiều kiểu tấn công mạng từ khắp thế giới, cộng thêm tính phức tạp và lỗ hổng trong hạ tầng mạng đã khiến nền tảng web trở nên dễ bị tổn thương trước những tấn công.

Những xu hướng đe doạ an ninh mạng hàng đầu hiện nay bao gồm:

Cài đặt spyware, keylogger, backdoor, sniffer Sự bùng nổ của các phần mềm độc hại đặc biệt và các biến thể có mục tiêu tấn công cụ thể, không phát tán rộng rãi, ngày càng trở nên tinh vi và thay đổi liên tục, khiến cho các giải pháp phòng chống virus hoạt động không hiệu

quả. Hacker thường cài virus vào những ứng dụng phổ biến trên website có lượng truy cập lớn, phát tán virus từ các website chính thống, lừa đảo người dùng (như giả các phần mềm diệt virus, giả update các phần mềm tiện ích, lừa đảo qua quảng cáo ảo...) để chuyển đường link tới các website có chứa mã độc, tấn công vào phần mềm plug- in trong trình duyệt, hoặc gửi email lừa người sử dụng mở đường link hoặc file ảnh để lây nhiễm virus. Công nghệ tấn công mạng nguy hiểm nhất là sử dụng các loại phần mềm gián điệp, trong đó có nhiều loại là phần mềm gián điệp công nghiệp được thiết kế, lập trình rất tinh vi, hoạt động ở chế độ ẩn, có các chức năng như: điều khiển từ xa, tự động cập nhật lệnh mới, ghi thông tin gõ bàn phím, duyệt và lấy cắp dữ liệu, chụp ảnh màn hình, mở micro ghi tín hiệu thoại, mã hóa dữ liệu và gửi vào email được lưu trên một máy chủ trung gian để giấu nguồn gốc của hacker....

Hacker quốc tế thường sử dụng thư rác giả mạo thông báo của các website mua bán trực tuyến hoặc các dịch vụ như Twitter, Facebook và Windows Live, lừa người dùng bằng những đường link thông báo khuyến mãi gắn mã độc. Hacker Việt Nam đã viết hoặc sử dụng code của virus lấy từ mạng internet để tạo ra các loại virus và biến thể của những virus này nhằm tấn công các máy tính và mạng máy tính.

Tấn công từ chối dịch vụ DDoS- Botnet Hiện nay, hàng loạt phần mềm độc hại (malware) rất nguy hiểm như Zeus, SpyEye, Filon, Clod Bugat, Kraken, Grum, Bobax, Pushdo, Rustock, Bagle, Mega- D... đã được thiết kế để tạo ra các loại mạng botnet với các chức năng khác nhau: Botnet để tấn công DDoS, lấy cắp thông tin thẻ ngân hàng và gửi thư rác spam.

Hacker tạo ra ngày càng nhiều malware với các môđun phức tạp, chứa các lệnh khác nhau để trao đổi, xây dựng ra các mạng Botnet riêng với nhu cầu, mục đích khác nhau. Ví dụ như, Grum là mạng Botnet để phát tán thư rác, hoạt động theo chế độ ẩn của rootkit, lây nhiễm vào khóa registry AutoRun, để luôn luôn được kích hoạt và phát tán hàng chục tỷ thư rác mỗi ngày. Zeus và SpyEye được thiết kế để lập mạng Botnet lấy cắp thông tin tài khoản ngân hàng qua các giao dịch trực tuyến và gửi về một Domain trung gian, sau đó được chuyển tiếp đến một Domain chứa cơ sở dữ liệu cung cấp cho hacker. Phổ biến nhất là các mạng Botnet được sử dụng để tấn công từ chối dịch vụ, tấn công DDoS qui mô lớn.

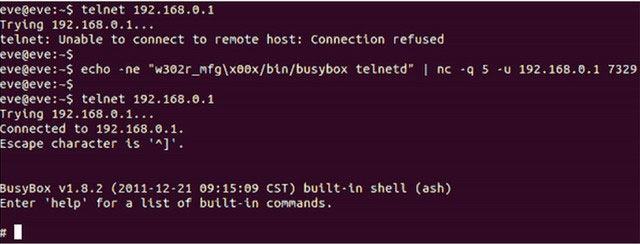

Tấn công lỗ hổng bảo mật webLoại thứ nhất là các tấn công như SQL injection được sử dụng ngày càng nhiều. Đặc biệt, các website sử dụng chung server hoặc chung hệ thống máy chủ của nhà cung cấp dịch vụ ISP dễ bị trở thành cầu nối tấn công sang các đích khác; Thứ hai là tấn công vào mạng nội bộ LAN thông qua VPN. Thứ ba là hình thức tấn công vào cơ sở dữ liệu của trang web với mục đích lấy cắp dữ liệu, phá hoại, thay đổi nội dung. Hacker xâm nhập vào cơ sở dữ liệu của trang web, từng bước thay đổi quyền điều khiển website và tiến tới chiếm toàn quyền điều khiển trang web và cơ sở dữ liệu. Trong nhiều vụ, hacker lấy được quyền truy cập cao nhất của webserver, mailserver, backup và đã kiểm soát hoàn toàn hệ thống mạng một cách bí mật, để cùng lúc tấn công, phá hoại cơ sở dữ liệu của cả website và hệ thống backup.

Sử dụng Proxy tấn công mạng Proxy server là một Internet server làm nhiệm vụ chuyển tiếp, kiểm soát thông tin và bảo đảm an toàn cho việc truy cập Internet của máy khách hàng sử dụng dịch vụ internet. Proxy có địa chỉ IP và một cổng truy cập cố định, làm server trung gian giữa máy trạm yêu cầu dịch vụ và máy chủ cung cấp tài nguyên. Khi có một yêu cầu từ một máy trạm, trước tiên yêu cầu này được chuyển tới proxy server để kiểm tra. Nếu dịch vụ này đã được ghi nhớ (cache) sẵn trong bộ nhớ, proxy sẽ trả kết quả trực tiếp cho máy trạm mà không cần truy cập tới máy chủ chứa tài nguyên. Nếu không có cache, proxy sẽ kiểm tra tính hợp lệ của các yêu cầu. Nếu yêu cầu hợp lệ, proxy thay mặt máy trạm chuyển tiếp tới máy chủ chứa tài nguyên. Kết quả sẽ được máy chủ cung cấp tài

nguyên trả về qua proxy và proxy sẽ trả kết quả về cho máy trạm.

Hacker luôn ẩn danh khi thực hiện các cuộc tấn công website, upload hoặc download dữ liệu, bằng cách sử dụng Proxyserver - loại công cụ mạnh nhất để giả mạo hoặc che giấu thông tin cá nhân và IP truy cập, tránh bị cơ quan chức năng phát hiện. Nhu cầu sử dụng Proxy ẩn danh chủ yếu xuất phát từ những hoạt động trái pháp luật của hacker. Bên cạnh đó, người dùng cũng có nhu cầu sử dụng Proxy để bảo vệ thông tin cá nhân hợp pháp. Theo logfile hệ thống để lại, với cùng một User Agent nhưng cứ khoảng 10 phút, IP tấn công lại thay đổi sang địa chỉ tên miền của các quốc gia khác nhau, làm cho không thể xác định được địa chỉ đối tượng tấn công.

Hacker cũng thường sử dụng các công cụ Proxy trong các vụ gian lận thẻ tín dụng, như SOCKS, Tor, Hide My Ass!, I2P..., tạo địa chỉ IP hợp lệ, nhằm vượt qua các công cụ kỹ thuật nhận biết IP của các website thương mại điện tử. Trên các diễn đàn UG (Under Ground Forum), các chủ đề trao đổi, mua bán live SOCKS (những SOCKS Proxy Server đang hoạt động và sử dụng được) là một trong những chủ đề phổ biến, có lượng truy cập và trao đổi sôi động nhất. Việc sử dụng firewall để chặn các truy cập vào các website phản động, cờ bạc, cá độ, website vi phạm thuần phong mỹ tục... có rất ít tác dụng đối với truy cập sử dụng Proxy. Như vậy, việc sử dụng Proxy như Tor, I2P, SOCKS... làm cho tình hình vi phạm, tội phạm trong lĩnh vực CNTT trở nên phức tạp hơn và cũng là thách thức lớn đối với lực lượng thực thi pháp luật trong lĩnh vực an ninh mạng.

Với chức năng ẩn danh, Proxy cũng được sử dụng để truy cập vào các tài nguyên bị firewall cấm: Khi muốn vào một trang web bị chặn, để che giấu địa chỉ IP thật của trang web đó, có thể truy cập vào một proxy server, thay máy chủ của trang web giao tiếp với máy tính của người sử dụng. Khi đó, firewall chỉ biết Proxy Server và không biết địa chỉ trang web thực đang truy cập. Proxy Server không nằm trong danh sách cấm truy cập (Access Control List – ACL) của firewall nên firewall không thể chặn truy cập này. Phần lớn HTTP Proxy chỉ có tác dụng cho dịch vụ HTTP (web browsing), còn SOCKS Proxy có thể được sử dụng cho nhiều dịch vụ khác nhau (HTTP, FTP, SMTP, POP3...).

Một loại phần mềm như vậy là Tor hiện đang được sử dụng miễn phí, rất phổ biến để vượt tường lửa, truy cập Internet ẩn danh. Ban đầu, Tor được Phòng thí nghiệm và nghiên cứu Hải quân Hoa Kỳ thiết kế, triển khai và thực hiện dự án định tuyến “mạng củ hành” thế hệ thứ 3, với mục đích bảo vệ các kết nối của Chính phủ Mỹ. Chức năng của Tor gồm:

- Xóa dấu vết, giấu địa chỉ IP của máy truy cập khi gửi và nhận thông tin qua Internet, để vượt qua tường lửa: Thông tin được Tor mã hóa và truyền qua nhiều máy chủ trung gian và tự động thay đổi proxy để bảo mật dữ liệu. Nếu một máy trung gian Tor bị truy cập, cũng không thể đọc được thông tin vì đã được mã hóa.

- Chống bị Traffic analysis giám sát truy tìm địa chỉ nguồn và đích của lưu lượng dữ liệu Internet. Dữ liệu Internet gồm 2 phần: phần data payload (phần dữ liệu bị mã hóa) và phần header không được mã hóa (chứa thông tin địa chỉ nguồn, địa chỉ đích, kích thước gói tin, thời gian...), được sử dụng để định tuyến mạng. Do vậy, traffic analysis vẫn có thể tìm được thông tin ở phần header.

- Phần mềm Tor trên máy người dùng thu thập các nút Tor thông qua một directory server, chọn ngẫu nhiên các nút khác nhau, không để lại dấu vết và không nút Tor nào nhận biết được đích hay nguồn giao tiếp. Hiện đã có hàng triệu nút Tor luôn sẵn sàng cho người dùng sử dụng. Việc tìm ra nguồn gốc gói tin là gần như không thể thực hiện.

Tor làm việc với trình duyệt Firefox và các trình duyệt khác như Internet Explorer. Trình duyệt Opera và Firefox đã được tích hợp sẵn với Tor thành trình duyệt Opera Tor và Tor Firefox. Do mạng Tor hoạt động qua nhiều máy chủ trung gian và liên tục thay đổi các máy chủ nên tốc độ truy cập internet bị chậm hơn.

Ngoài ra còn có những Proxy Tools mạnh khác như: Hide the Ip, GhostSurf Proxy Platinum, Anonymizer Anonymous Surfing, Proxy Finder Pro, Hide My Ass!...

Tấn công trên tầng ứng dụng Đây là cách tấn công lợi dụng các lỗ hổng phần mềm ứng dụng trên các máy chủ như Email, PostScript, FTP... để lấy quyền truy nhập vào hệ thống như quyền quản trị, quyền điều khiển hệ thống và từ đó kiểm soát hệ thống để tiến hành hoạt động phá hoại.

Cách tấn công điển hình trên tầng ứng dụng là dùng phần mềm Trojan. Các đoạn chương trình này được cấy ghép hoặc thay thế những đoạn chương trình khác nằm trong một ứng dụng dùng chung, cung cấp tính năng phổ biến phục vụ người dùng, nhưng có thêm chức năng chỉ có hacker biết (theo dõi quá trình đăng nhập hệ thống mạng, lấy trộm thông tin tài khoản, password hoặc thông tin nhạy cảm khác). Hacker cũng có thể thay đổi một số tính năng của ứng dụng, như cấu hình hệ thống thư điện tử luôn gửi một bản copy đến địa chỉ hacker, cho phép hacker có thể đọc được toàn bộ thông tin trao đổi của doanh nghiệp với các đối tác qua thư điện tử....

Hacker còn lấy cắp thông tin bằng cách sử dụng Trojan xây dựng một giao diện giống hệt giao diện đăng nhập bình thường của website, lừa người dùng tin rằng đó là giao diện đăng nhập hợp lệ. Sau đó, trojan giữ lại thông tin đăng nhập và gửi thông báo lỗi, yêu cầu người dùng đăng nhập lại và khởi động giao diện đăng nhập của ứng dụng. Người dùng tin rằng đã nhập sai mật khẩu và sẽ nhập lại để truy nhập vào hệ thống một cách bình thường mà không hề biết thông tin đã bị lấy.

Tấn công khai thác mối quan hệ tin cậy Mô hình tấn công khai thác mối quan hệ tin cậy giữa các hệ thống có thể miêu tả như sau:

Khi hệ thống A và hệ thống B có mối quan hệ tin cậy nhau, các điểm yếu của hệ thống B có thể bị hacker lợi dụng, để tấn công vào hệ thống A, vì các truy cập từ hệ thống B vào hệ thống A được xem là hợp lệ. Để ngăn chặn tấn công lợi dụng mối quan hệ tin cậy, người quản trị hệ thống phải hạn chế các mối quan hệ tin cậy từ hệ thống mạng bên trong với hệ thống mạng bên ngoài. Tuyệt đối không đặt mối quan hệ tin tưởng hoàn toàn đối với các hệ thống mạng bên ngoài Firewall, đồng thời sử dụng nhiều biện pháp chứng thực phức tạp nhằm hạn chế ảnh hưởng từ bên ngoài.

Để phòng, chống có hiệu quả các dạng tấn công nêu trên và khắc phục nhanh chóng các tổn thất do chúng gây ra, các cơ quan, tổ chức cần triển khai các biện pháp bảo đảm an toàn đồng bộ, về phần mềm, về hạ tầng và các quy chế quản lý an ninh phù hợp. Bên cạnh đó, cần có sự phối hợp, thông báo kịp thời khi phát hiện bị tấn công với các cơ quan, tổ chức hoạt động về ATTT chuyên nghiệp.